Der RBB war auch vor Ort:

CC2007: mehr Eindrücke

Noch mehr Eindrücke vom Camp bei Nacht. Hier sieht man die Leuchttürme auf den Hangars sehr gut.

CC2007: Alles Terroristen!

Hier ein Videoschnipsel, der mal wieder alle Vorurteile bestätigt. Das Camp ist die Brutstätte des Terrorismus. Man beachte die Taliban-typische Panzerfaustpose.

CC2007: Quadrocopter (2)

Gestern nach dem Quadrocopter- und Drohnen-Vortrag wurden noch ein paar Exemplare vor dem Hackcenter vorgeführt:

CC2007: Die non-tech Drohne ;-)

Ich habe mir aus Thailand ein paar Heißluftballons mitgebracht, die schon zu diversen Gelegenheiten abgehoben sind. Gestern abend haben wir dann zwei Ballons auf dem Camp steigen lassen und Bernd hat es auf Video festgehalten:

CC2007: Impressionen

Kreative Verbotsschilder

CC2007: Quadrocopter (1)

Ich bin immer etwas angenervt, wenn ich auf Youtube 1:1 vom Handy hochgeladene Videos finde. Vom Wackeln mal abgesehen, könnte man die Videos ja wenigstens mal mit Titeln versehen, einen Sound hinterlegen und solchen Kram. Heute bin ich schwach geworden, auf dem Camp sind so viele coole Dinge, die man einfach auf Video festhalten muss. Außerdem habe ich meinen Mac nicht dabei (*) und eine vernünftige Videoschnittlösung unter Linux scheint es nicht zu geben. Kino wäre ein Kandidat, kann aber die MP4-Files aus meinem Telefon nicht importieren. Also was solls, raus mit den Videos ins Netz, bei so viel Schrott fällt mehr Schrott gar nicht auf 😉

(*) Falls jemand auf dem Camp uns mit iLife 07 aushelfen könnte, täten wir die Videos auf dem ibook von Bernd schneiden…

Genug geschwafelt. Die coolsten Dinger auf dem Camp sind Drohnen, genauer gesagt Quadrocopter. Sie sind einfacher zu bauen, fliegen leiser und sind billiger als gewöhnliche Modellhubschrauber. Vom Nerd-Faktor ganz zu schweigen:

SSH Fingerprint überprüfen

Wenn man den Fingerprint eines SSH Public Keys überprüfen will, muss man natürlich wissen, wie der Fingerprint lautet. Mit ssh-keygen findet man schnell den Fingerprint des Schlüssels der eigenen Maschine heraus:

$ ssh-keygen -l -f /etc/ssh/ssh_host_rsa_key.pub 2048 93:f0:3b:3a:c4:0b:ee:f6:b2:47:e0:57:d9:64:0b:55 /etc/ssh/ssh_host_rsa_key.pub

Man muss nur einen sicheren, verifizierten Weg zum Server finden (z.B. über eine Maschine, die den korrekten Fingerprint gecached hat) und schon kann man sich auf diesem Weg auch den Fingerprint des Servers anzeigen lassen.

Luxus-Camper

„Hey, die Videoübertragung der Vorträge funktioniert. Jetzt brauchen wir uns gar nicht mehr bewegen…“

Bilder vom Camp

Es werde Licht 😉 Meine Lichtwürfel von Ikea und der Pufflicht-Leuchtschlauch geben eine prima Athmosphäre her. Die Werkstattlampe von Bernd hat einen grünen Lampion-Überzieher bekommen und mit ein paar Lichterketten wird es richtig gemütlich…

Strom und Netz haben wir unter das Dach der Pavillions gehängt. Was oben liegt, wird nicht nass 😉 Universal-Werkzeug Nr. 1: Kabelbinder 🙂

Es gibt ein erstes Opfer zu beklagen. Stilecht mit „Poff“ und Rauchwolke ist Bernd heute ein Mainboard abgeranzt. Auf dem Bild kann man ganz gut unsere Lage erkennen. Links hinten ist Hangar „Bar“ und das weiße Ding ist das Tragluftzelt der C-Base.

btw.: Das Camp ist genau das Gegenteil davon 😉

Sicher bloggen in feindlicher Umgebung

Es kam gerade die Frage auf, wie man auf chaoshaltigen Veranstaltungen sicher bloggt. Die beste Idee ist natürlich ein VPN. Wenn man kein VPN hat, muss man sich mit der Materie auseinander setzen. Punk 😉

Wenn man diese Option jedoch nicht zur Verfügung hat, kann man sich zumindest einen SSH-Tunnel nach draußen bohren.

Ein erster Wurf würde so aussehen:

ssh your.trusted.server.outside.com -L 8080:blog.mellenthin.de:80

Den Browser könnte man jetzt nach http://localhost:8080 lenken. Leider verwendet WordPress massiv absolute URLs (die mit http:// anfangen) und umgeht damit unseren Tunnel. Wir müssen also dafür sorgen, dass alle http-Anfragen an http://blog.mellenthin.de/ durch diesen Tunnel gehen.

Das klappt mit einem ziemlich schmutzigen Trick: in /etc/hosts wird einfach folgender Eintrag hinzugefügt:

127.0.0.1 blog.mellenthin.de

Jetzt wird blog.mellenthin.de mit localhost aufgelöst und alle Anfragen gehen an den eigenen Rechner. Der lokale Port des SSH-Tunnels muss noch von 8080 in 80 geändert werden, weil globale URLs den Suffix :8080 nicht enthalten. Das SSH-Kommando sieht dann so aus:

sudo ssh you@your.trusted.server.outside.com -L 80:blog.mellenthin.de:80

Weil man einen lokalen Port 80 öffnen möchte, muss man sudo benutzen. Das führt dazu, dass ssh eine Verbindung als root@your.trusted.server.outside.com aufbaut, deswegen muss man seinen Useraccount auf dem vertrauenswürdigen Server mit you@ vor den Servernamen setzen.

Sobald man via SSH eingeloggt ist, steht der Tunnel. Aufgrund des Eintrags in /etc/hosts klappt eine Verbindung zum Webserver auch nur, wenn der Tunnel steht. Wenn man der Sache nicht traut, kann man mit traceroute und die Route überprüfen:

melle@euphoria:~$ tracepath blog.mellenthin.de

1: localhost (127.0.0.1) 0.173ms pmtu 16436

1: localhost (127.0.0.1) 0.056ms reached

Resume: pmtu 16436 hops 1 back 1

Obacht: der Webbrowser könnte die IPs cachen, also den Browser beenden und neu starten, bevor man bloggt. Außerdem kann das Bash-Timeout zuschlagen (wenn konfiguriert), man sollte in diesem Fall die Umgebungsvariable TMOUT setzen oder eine Anwendung starten (z.B. top), die ein Timeout der Shell verhindert.

Update: der Hinweis von Michael ist natürlich richtig und bringt wesentlich mehr Komfort. Danke für den Hinweis 🙂 Also wenn man auf dem SSH-Server einen Proxy installieren kann, genügt schon ein simples

ssh your.trusted.server.outside.com -L 3128:localhost:3128

Um sich mit dem Squid seiner Wahl zu verbinden. Am Browser wird als Proxy localhost:3128 eingestellt und fertig ist die Laube. Man sollte aus dem Feld „No proxy for“ alle Einträge löschen.

Angekommen

Das Camp ist schon gut gefüllt. Überall leuchtet und blinkt es. Die Location ist mega-genial: alte Flugzeuge, Hangars und dazwischen viele, sich für Technik interessierende Jungs (und Mädchen).

Das Camp kann man sich wie einen Open-Air IT-Kongress mit gelockerten Hygienebestimmungen vorstellen. Die Besucher sind, was die Hygiene angeht, nicht unbedingt nachlässiger. Jedoch fassen die Abwassertanks der Duschen nur 60m³ und werden zwei Mal am Tag geleert. Es kann sich jeder selbst ausrechnen, wie schnell die Tanks voll sind. Ein Engel am Eingang tat direkt so, als ob die riesige Menge an Besuchern total überraschend kommt.

Wie auch immer, wir haben Strom und ziemlich schnelles Ethernet. Der Platz genau neben der c-base ist gemütlich und entsprechend den örtlichen Gepflogenheiten (blink + bunt) beleuchtet. Fotos davon gibt es morgen, ich muss erstmal dafür sorgen, dass ich sicher ins Netz komme. Auf dem Camp möchte man einfach keine Unverschlüsselte Verbindung nach Draußen aufbauen 😉

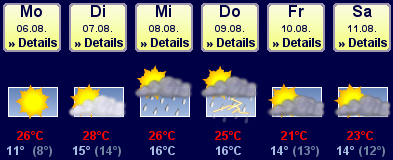

Optimismus

„…and the weather forecast looks just great.“ [ # ]

Also da scheint es zwei verschiedene Realitäten zu geben, aber davon lasse ich mich nicht abschrecken 🙂 Ab Dienstag Abend bin ich auf dem Chaos Communication Camp anzutreffen. Ich werde Waffeln backen, Ballons steigen lassen und „Rasende Roboter“ spielen. Und ich werde grinsen, weil es einfach nichts cooleres gibt, als Campen und Hacken 😉

Nokia E65 und isync

Wenn das offizielle isync-Plugin von Nokia sich beschwert, dass man zuerst isync aktualisieren soll, obwohl man die geforderte isync-Version 2.4 installiert hat, dann sollte man sicherstellen, dass isync wirklich im Ordner „Programme“ installiert ist (und nicht in einen Ordner unterhalb verschoben wurde).

Sie haben Spam

Je länger ich mich mit dem Thema e-Mail beschäftige, desto übler wird mir. Die Prohphezeihungen, dass dieses Medium dank Spam tot ist, halte ich für untertrieben.

Das Problem ist, dass es keinen gleichwertigen Ersatz gibt, so lange alle noch denken „ach es geht schon, 90% Spamquote sind nicht schlimm, das meiste wird ja ausgefiltert…„.

Leider ist überhaupt nicht mehr sicher, ob eine Mail zugestellt wird. Den Satz „Oh, die Mail ist in meinem Spam-Ordner gelandet.“ kennt jeder. Instant Messaging ist auch kein gleichwertiger Ersatz.

Keine 24 Stunden zeigt der MX-Record für eine meiner Domains auf den eigenen Server und schon sehe ich das ganze Elend in den Logfiles. In der Mailqueue ist auch gleich folgendes hängen geblieben:

# mailq

-Queue ID- --Size-- ----Arrival Time---- -Sender/Recipient-------

3F9CB330079 24400 Mon Jul 30 00:28:37 MAILER-DAEMON

(connect to 127.0.0.1[127.0.0.1]: Connection refused)

vcsspa.com@pasaportemexico.com

Huh?

# dig -t MX pasaportemexico.com (...) ;; ANSWER SECTION: pasaportemexico.com. 3600 IN MX 10 127.0.0.1.

Alles klar? Der MX-Record für diese Domain zeigt auf localhost 🙁 Postfix beschwert sich auch darüber:

warning: numeric domain name in resource data of MX record for pasaportemexico.com: 127.0.0.1

Klar kann man die Mail einfach aus der Queue schmeißen, aber wie man solchen Quatsch für die Zukunft verhindert, schlägt man am besten im Postfix Anti-UCE Cheat Sheet nach.

imapd-ssl: malloc: Input/output error

Falls man sich über merkwürdige Meldungen wie diese

imapd-ssl: malloc: Input/output error

im Syslog wundert, verschaffen folgende Worte Linderung:

/etc/init.d/portmap restart /etc/init.d/fam restart /etc/init.d/courier-authdaemon restart /etc/init.d/courier-imap restart /etc/init.d/courier-imap-ssl restart /etc/init.d/courier-ldap restart /etc/init.d/courier-pop restart /etc/init.d/courier-pop-ssl restart

Nicht fragen warum, hat mir google ausgespuckt 😉

Why Geeks and Nerds Are Worth It

„You’ll probably come home to find him asleep on his keyboard in a sea of Mt. Dew cans with code blinking from the screen. It’s ok. He’s used to this. Just toss a blanket over him and turn out the light.“ [#]

Alt aber gut 😉

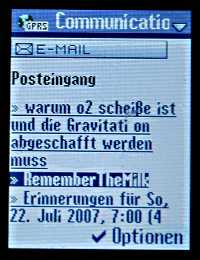

Mobiler Mail-Junkie

Ich suche eine vernünftige Lösung um unterwegs Mails zu empfangen. Bisher hatte ich für preiswerte 3 Euro im Monat das e-Mail Pack von o2(*). Eingehende Mails wurden per SMS signalisiert, auf dem Wap-Portal konnte man die Mails lesen und beantworten. Nicht gerade komfortabel, aber ok.

Ich suche eine vernünftige Lösung um unterwegs Mails zu empfangen. Bisher hatte ich für preiswerte 3 Euro im Monat das e-Mail Pack von o2(*). Eingehende Mails wurden per SMS signalisiert, auf dem Wap-Portal konnte man die Mails lesen und beantworten. Nicht gerade komfortabel, aber ok.

Leider gibt es das Angebot jetzt nicht mehr in dieser Form. Man kann nur noch das 5 Euro teure „Communication Center Pack kaufen“. 2 Euro mehr stören mich nicht, allerdings werden e-Mails jetzt als MMS zugestellt. Klar sind 1800 Zeichen (MMS) besser als 160 Zeichen (SMS), aber das hat auch ein paar handfeste Nachteile:

- Die Zustellung einer MMS dauert wesentlich länger.

- Bei meinem Mailaufkommen ist der Akku dank ständiger GPRS-Verbindungen ziemlich schnell leer

- Saublöd: bei meinem Telefon (S65) kann man den MMS-Text nicht selbst schrollen, sondern das Telefon schrollt den automatisch. Natürlich ist meine Lesegeschwindigkeit in etwa 10x so schnell wie die Schrollgeschwindigkeit des Telefons… (Geht das bei anderen Telefonen besser?)

Gewisse Umstände (auslaufender Vertrag) lassen mich nun ernsthaft überlegen, ob Push-e-Mail aufs Mobiltelefon eine Alternative wäre und ob das ganze zuverlässig funktioniert. Über einen Mailserver mit IMAP IDLE verfüge ich.

Bei der Auswahl eines passenden Endgerätes bin ich relativ ratlos. Bisher hat es das K800i von Sony Ericsson in die engere Auswahl geschafft. Laut diversen Foren funktioniert der Mailempfang mit IMAP IDLE. Aber wie sieht das in der Praxis aus? Wird der Akku in drei Stunden leergelutscht? Kann ich auf IMAP-Ordner zugreifen? Wird SSL unterstützt? Werden abgebrochene Verbindungen (U-Bahn…) automatisch wieder aufgebaut? Ich will mich eigentlich nicht ständig um die GPRS/UMTS-Verbindung kümmern, sondern Mails so entspannt wie SMS empfangen.

Die N- bzw. E-Serie von Nokia scheint auch ok zu sein, allerdings widersprechen sich die Infos, bei welchem Gerät Push-Mail funktioniert. Hier ist wieder das gleiche Problem: mangelnde Praxiserfahrung.

Um das ein wenig einzugrenzen: viel mehr als 300 Euro möchte ich nicht für ein Gerät ausgeben. Obwohl Mailempfang die primäre Anwendung ist, sollte es wie ein Telefon aussehen und in die Hosentasche passen. Für Ratschläge, Erfahrungsberichte und Pointern zu (realistischen) Testberichten wäre ich sehr dankbar 🙂

MVS-Job ins JES via FTP submitten

Ich hatte schon die Idee einen Prozess zu schreiben, der Jobs annimmt und submitted, aber zum Glück ist dieses Feature schon in MVS bzw. z/OS eingebaut.

Bei etablierter FTP-Verbindung kann man mit dem Filetype-Parameter in die JES-Umgebung wechseln:

quote site filetype=jes

Zurück in den ’normalen‘ FTP-Modus zum Dateitransfer geht es mit dem filetype seq:

quote site filetype=seq

Den eigentlichen Job schickt man wie einen Upload ab:

put job.txt

Der FTP-Server gibt in seiner Antwort die JES-ID des Jobs bekannt:

put job.txt

local: job.txt remote: job.txt

200 Port request OK.

125 Sending Job to JES internal reader FIXrecfm 80

250-It is known to JES as J0000504

250 Transfer completed successfully.

1156 bytes sent in 0.00 secs (10170.3 kB/s)

Mit dem dir-Kommando kann man sich im JES umsehen:

ftp> dir

200 Port request OK.

125 List started OK for JESJOBNAME=USER1*, JESSTATUS=ALL and JESOWNER=USER1

JOBNAME JOBID OWNER STATUS CLASS

USER1 T0000353 USER1 ACTIVE TSU

250 List completed successfully.

ftp>

Obacht, man muss aber ein paar Kleinigkeiten beachten:

- Der Job sollte keine Windows-Zeilenumbrüche (0d0a) enthalten, sondern Unix-Zeilenumbrüche!

- Die zeilenlänge darf 80 Zeichen nicht überschreiten (festes Satzformat, Satzlänge (LRECL) 80 Bytes

Wer jetzt nur Bahnhof verstanden hat: es geht um moderne Dinosaurier 😉