Der Congress beginnt für mich mit den Worten „Du Schatz, es ist schon um 9…“. Shit – verschlafen 🙁 Ich bin dann 10:20 am BCC, wo mich eine riesiege Schlange erwartet, der Grund warum ich eigentlich früh aufstehen wollte.

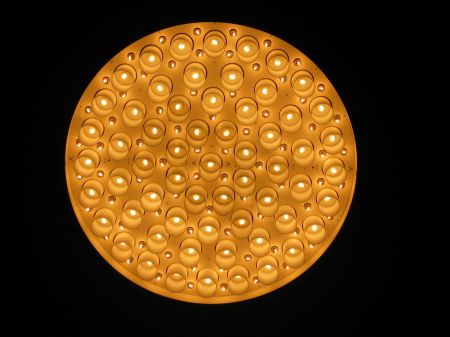

Nach 45 Minuten habe ich mein Ticket und kann mich erstmal umsehen. Das BCC hat schon seinen Charme, besonders die Lampen an der Decke 😉

Der grosse Saal sieht etwas klein aus, es passen vielleicht die Hälfte der Leute rein, die sonst im HAKP unterkommen. Neben dem Hackcenter sind die Haecksen, Engel, der Workshop-Raum und die Lockpicker untergebracht. Das Hackcenter selbst ist auch nicht besonders groß, es geht aber erstaunlich gesittet zu. Kein Wunder, es gibt kaum kabelgebundenes Netzwerk, das WLAN röchelt auch in den letzten Zügen.

Im NOC-Preview gibt es die erste Überraschung, für feste IPs im WLAN ist IPSec Pflicht, ausserdem funktioniert das WLAN mit ‚Anmeldung‘.

Das größte Problem ist zur Zeit DHCP im WLAN. Die Leases gibt es über 150 Sekunden, selten jedoch bekommt man brauchbare Geschwindigkeiten, mitunter schläft apt-get bei 500 Bytes / Sekunde ein.

Die Amateurfunkeinführung hat auf die rechtlichen Grundlagen des ganzen hingewiesen.

In Bits und Bytes verschieben wollte der Vortragende die Zuhörer für den Selbstbau digitaler Schaltungen begeistern, es war mehr eine Einführung und hat nur grundlegende Stichpunkte für den Einstieg vermittelt. Trotzdem war es brechend voll.

Der nächste Vortrag ist dann Der Missbrauch von Java, HTTP und XML in dem ein leidgeplagter Entwickler über den Irrsinn der Software-Entwicklung im Mobildfunkbereich berichtet. Man hat in dem Vortrag den Eindruck bekommen, dass die Mobilfunkbranche ein chaotischer, Buzzword-verseuchter Drecksladen ist. Bestes Zitat: ‚Java wird schneller langsamer als Computer schneller werden‘.

Die Hauptanklagepunkte sind, dass XML als Datenspeicher für alles herhalten muss (hauptsache XML), dass XML als Hierarchische Datenbank missbraucht wird, mittels „XML over HTTP“ alle Daten transportiert werden (juchu – noch eine Schicht) und dass XML als Heilmittel gegen alle Probleme des Software-Engineerings gepriesen wird, was zu Konstrukten wie „XML als Zwischenschicht zwischen Datenbank und Applikation“ führt.

Jede neue Software wird in Java geschrieben, weil es die „Schlipsträger“ poppig finden, scheiss auf die Performance, die Hardware wird’s schon richten. Der Begriff der Klopapierprogrammierung hat es mit besonders angetan, er steht für Wrappende Wrapper wrappen Wrapper die wrappen oder so ähnlich, also zig Schalen um vorhandene Bibliotheken.

Weil Java als Lehrsprache verwendet wird, ist sie scheinbar die Lösung aller Probleme. Beim Lernen wird strukturierte Programmierung trainiert („Hello world“), statt sofort Objekt-orientiertes Denken zu vermitteln.

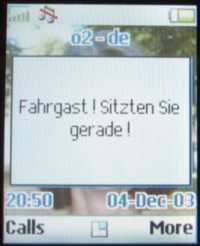

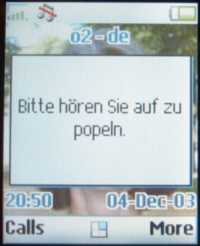

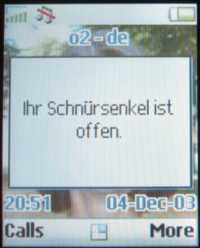

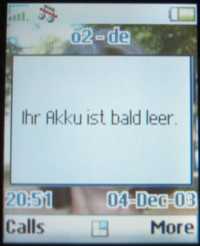

Ein schönes Beispiel war die Story über einen Handy-Provider, der eine eingehende SMS via HTTP auf seinen Server weitergeleitet bekommen möchte. (Bedingung nur nachts und maximal eine SMS pro Sekunde, wegen der Systemlast…. har har har). Als Erfolg oder Mißerfolg gab es keine ordentliche HTTP-Response, sondern ein HTTP-Redirect auf eine wildfremde Adresse mit angehängtem success=Y …

Der nächste Vortrag „Antennen selbst bauen“ war ziemlich schlampig, es lief im Prinzip darauf hinaus, dass die Vortragenden Antennen-Bausätze zur Verfügung stellen werden, weil sie Zugriff auf genaue CNC-Maschinen haben. Diese Bausätze werden dann über die CCC-Strukturen verkauft.

„Sniffen für Fortgeschrittene“ war eine Einführung in tcpdump und ethereal, nicht unbedingt neues, aber trotzdem eine gute Zusammenfassung der Sniffing-Möglichkeiten. Herr C. hat auch gleich losgesnifft und tatsächlich einen Idioten gefunden, der über ungesichertes POP3 seine Mails abruft…

Mein letzter Vortrag war eine Einführung in Python, sehr interessant, obwohl die Sprache den dreckigen Charme von PHP hat. Die Garbage-Collection in Python ist um einiges eleganter als in Java, nicht mehr benötigte Objekte werden z.B. sofort gelöscht (Java GC räumt erst auf , wenn der Speicher wirklich voll ist).

Danach habe ich noch ein bisschen Blinkenlights angekuckt und bin dann nach hause gefahren.