Man merkt gleich, wenn die Kollegen nicht ausgelastet sind 😉

the blog of harm and appletrees

Man merkt gleich, wenn die Kollegen nicht ausgelastet sind 😉

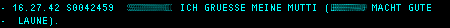

In Dark Horse, nach Noi Albinoi der neue Film von Dagur Kári, bin ich eher zufällig gestolpert. Eine schlechte Kritik kann nur unzureichend beschreiben, was den Film ausmacht. Vielleicht ist es das wunderschöne Nachwirken der Bilder und Dialoge.

Der Film beginnt als Komödie um im letzten Drittel nachdenklich und skuril, aber keineswegs unangenehm zu werden. Die Schwarzweiss-Bilder von Kopenhagen sind ganz wunderbar grobkörnig eingefangen. Erst zum Schluss gibt es eine farbige Einstellung und sie ist gleichzeitig die schönste im ganzen Film.

Ab 12. Januar läuft Dark Horse in Deutschland an und ich kann nur jedem empfehlen, sich diesen Film nicht entgehen zu lassen.

|

Danke für die schöne Lesung mit all den lustigen Geschichten 🙂 Wer hätte gedacht, dass mein T-Shirt so gut zu der Geschichte von Burnbury passt… Ich würde mal sagen Fluffy Bunny kann einpacken 😉 |

Insgesamt 26.205 Passanten mit einer offenen Bluetooth-Schnittstelle wurden gezählt, wovon 1223 den Download betätigten, ohne zu wissen, was sie erwartet.

„Erstaunlich war für uns festzustellen, dass hier offensichtlich eine Marktlücke vorherrscht“, erläutert Marketing-Leiter Philipp Lehmkuhl.

Das ist ja ein echter Marketingknüller. Fast so unterhaltsam wie Spam. Von den rechtlichen Aspekten möchten wir gar nicht erst reden.

Wenn man keine Ahnung hat – einfach mal die Fresse halten. „Ich wollte gerne diese Seite weghaben.“ Renate Holst, Direktorin des Sozialgerichts Bremen, Verfasserin dieser amüsanten Zeilen im Focus-Interview.

Es ist kein Alkohol im Spiel 😉

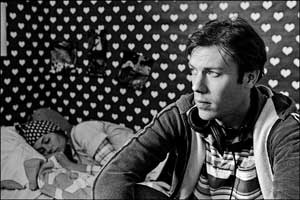

WiFi Long Shots gefällt mir sehr gut, weil auf den Folien alles steht, was man für WLAN-Verbindungen über große Distanzen wissen muss. Danach setze ich mich in Bluetooth Hacking – The State of The Art. Die aktuellen Angriffe auf bluetoothfähige Geräte können schon für heitere Momente sorgen. Der Car Whisperer z.B. verbindet sich dank Standard-PINs zu gängigen Bluetooth-Headsets. So kann man interessante Geräusche oder Ansagen im Ohr des Opfers abspielen, sein Gespräch mit anderen Insassen belauschen oder aktiv in die Unterhaltung einsteigen 😉 Mir ist nur nicht ganz klar, ob der Bluetooth-Vibrator ein Fake ist:

In Blackberry: call to arms, some provided geht es neben der BlackBerry-Hardware vor allem um den BlackBerry Enterprise Server. RIM hat sich fleißig an freier Software bedient, das berühmte zlib-Problem gab es gleich kostenlos dazu, es fehlt nur noch ein bisschen Phantasie und ein manipuliertes Bild als Attatchment 😉 Bei heise gibt es alle schmutzigen Details dazu.

Insgesamt fand ich den Congress dieses Jahr sehr entspannend. Vier Tage haben den Fahrplan doch deutlich entzerrt, die vortragsfreien Zeiten waren ebenfalls sehr sinnvoll. Das Hackcenter war super gemütlich: statt irgendwo auf den Kongressfluren, konnte konnte man sich auf einer der vielen Couches niederlassen und loshacken – oder einfach nur den dringend benötigten Schlaf nachholen 🙂

Jacob Appelbaum geht neben der Technik vor allem auf rechtliche Aspekte ein und entwirft ein Gedankenmodell, um Daten verschlüsselt abzulegen, ohne gegen nationale Gesetze zu verstoßen. Es geht dabei um Länder wie Großbritanien, in denen man sich strafbar macht, wenn man z.B. als Angeklagter das Passwort für eine verschlüsselte Festplatte nicht den Behörden übergib (Leider sind die Folien nirgends verlinkt…).

GUI-Entwurf mit Papier und Schere. Sehr spannend, wie kontrovers das Design eines einzigen Dialoges diskutiert werden kann. Irgendwie kommt mir das alles sehr bekannt vor 😉

Mein Tag drei beginnt dank der Deutschen Bahn etwas später und ich verpasse leider Academic tools and real-life bug finding in Win32.

Danach steht Suchmaschinen-Guru Fravia auf dem Programm. Gewohnt trocken und witzig verknüpft er triviale Suchanfragen zu komplexen Ergebnisse. Seine Vortragsseite enthält tonnenweise Informationen.

I See Airplanes finde ich eher enttäuschend, Eric Blossom erklärt ausführlich die Theorie des passiven Radars, leider gibt es noch keinen funktionierenden Prototypen, sondern nur eine Simulation :-/

Fuzzing ist leider total überlaufen und scheint in die gleiche Richtung wie Autodafé zu zielen, also setze ich mich in die Lightning Talks 3.

Highlight ist Hacking the Law. Ein Ex-Postgolf II wurde zu einem Wardriving-Fahrzeug aufgerüstet und als Arbeitsmaschine (?) anmeldet. Darunter fallen normalerweise größere Gerätschaften, wie Bagger oder Mähdrescher, die zufälligerweise noch fahren können. Der offizielle Verwendungszweck ist „Vermessung und Kartographieren von Funknetzwerken“. Eine schöne Umschreibung für Wardriving. Die Anmeldung hat er durchbekommen und spart dadurch 1300 Euro Steuern und Versicherung im Jahr. Solche Gerätschaften sind steuerbefreit und die Versicherung kostet pauschal 300 Euro pro Jahr. Nächstes Projekt ist die Erlangung einer Sondergenehmigung, um in Parkverbotszonen Langzeitmessungen vornehmen zu können: „Sonnabend vormittag halt zum Shoppen in die City„.

Gestern bin ich noch aus dem AJAX-Vortrag von mesch geflüchtet, heute ist sein Thema Learning JavaScript with the Google Maps API um so interessanter. Er steckt wirklich tief in der Materie drinn und kann absolut verständlich erklären, wie Javascript funktioniert und was daran so toll ist. Zum ersten Mal ergibt sich für mich halbwegs ein Sinn hinter diesem Kauderwelsch und ich fange an, ernsthaftes Interesse für diese Scriptsprache zu entwickeln. Die Folien sind kurz, prägnant und beschränken sich auf die, für Programmierer mit C++ oder Java-Vorkenntnissen, wesentlichen Punkte. Vielleicht gibt es einfach zu viele schlechte Beispiele im Web 🙂

In „Xbox“ and „Xbox 360“ Hacking stellt Michael Steil, gewohnt witzig und charmant, die von Microsoft begangenen Fehler vor. Inhaltlicht ist der Vortrag nichts neues, das meiste gab es schon beim letzten Chaos-Congress zu hören. Es ist aber eine schöne und verständliche Zusammenfassung der ganzen X-Box Hacks.

Felix Domke geht danach auf die Architektur der X-Box 360 ein, kann aber nur vermuten, wo das Sicherheitssystem der neuen X-Box Schwachstellen haben könnte.

Ich verkrümel mich erstmal und erlege einen Veggie-Burger. Normalerweise würde ich mich über den „Burger“ (Brötchen, Ketchup, Gemüseklops, eine Tomatenscheibe, drei Salatstreifen, Zwiebeln, Senf, Brötchen) aufregen , aber mein gieriger Magen hat einfach die besseren Argumente.

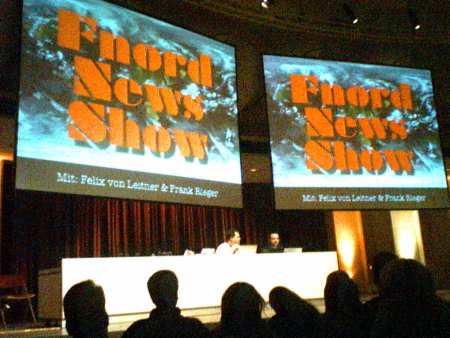

Die Restlichen Vorträge kann ich nicht mehr wirklich aufnehmen, drei Tage Kongress machen sich irgendwo bemerkbar. Ich vertrage nur noch leichte Kost wie den Fnord Jahresrückblick und Hacker Jeopardy und mache mich dann übermüdet auf den Heimweg.

Martin Vuagnoux hat mit Autodafé ein Werkzeug entwickelt, das automatisiert Buffer Overflows in Software finden soll. Natürlich funktioniert das nur bei Netzwerkdiensten oder Programmen, die aus Dateien bzw. Pipes lesen können.

In einer einfachen Scriptsprache definiert man die Eingaben für das Zielprogramm und Autodafé maltretiert das Programm so lange, bis es mit einem Segmentation Fault wegbricht.

Praktisch vorgeführt wurde das an einem kleinen Demo-Programm mit einer typischen strcpy() Schwachstelle und an GhostView, das durch eine manipulierte PostScript-Datei aus dem Konzept gebracht wurde.

Ich finde den Autodafé-Ansatz sehr interessant. Einerseits kann man gezielt ein beliebiges Programm nach Sicherheitslücken abklopfen, ohne Zugriff auf den Sourcecode zu benötigen. Andererseits hat man ein Tool in der Hand um die Qualität seiner eigenen Software automatisiert sicherzustellen.

Der Vortrag war auch optisch ein großer Genuss: Martin Vuagnoux hat statt schnöder Folien eine Flash-Präsentation verwendet, noch nie habe ich eine so schön visualisierte Erklärung für Buffer Overflows gesehen 🙂

Elektra Wagenrads Vortrag zum OLSRd hat sehr schön verdeutlicht, wie weit akademische Lösungen von der Praxis entfernt sind.

Die ersten OLSRd Implementierungen nach RFC3626 funktionierten in der Praxis überhaupt nicht. Ein Grund war Dijsktras Algorithmus: der OLSRd versucht damit den kürzesten Weg zwischen zwei Knoten zu finden.

Zwei weit entfernte Knoten, die gerade noch in Reichweite sind, haben zwar die Distanz von einem Hop, der Link ist aber so schlecht, dass kaum Daten übertragen werden können. Die mathematisch ungünstigere Route über einen dazwischen liegenden Knoten wird nicht herangezogen. Der OLSRd bewertet nun die Linkqualität zwischen den Knoten anhand des Packet-loss und versucht die Route mit der besten Linkqualität zu finden (LQ-EXT).

Neu in der kommenden Version 0.4.10 des OLSRd ist der LinkQualityFishEye Mechanismus. Damit sollen Routing-Loops minimiert werden. Routing Loops entstehen, wenn die Topologie-Information im Netz nicht synchron ist, also nicht alle Knoten die gleiche Vorstellung von der Netzwerktopologie haben. Anstatt nun mit viel Aufwand zu versuchen, die Topologie-Informationen zu synchronisieren, wird nur in der unmittelbaren Nachbarschaft diese Informationen so oft wie möglich aktualisiert.

Praktisch wird das mit kleinen Paket-TTLs erreicht. Die unmittelbaren Nachbarn werden sehr häufig mit Topologie-Updates (TTL=1) versorgt. Updates mit TTL=2 und TTL=3 werden häufig, aber nicht zu häufig versendet. Updates mit TTL=255 werden nur hin- und wieder versendet.

Selbst wenn ein Paket eine nicht optimale Route nimmt, ist es so ein paar Hops näher an seinem Ziel und damit vielleicht bei einem Knoten, der eine bessere Vorstellung von der Topologie des Netzes hat (ähnlich dem „Six Degrees of Separation“-Experiment).

Der Vortrag zu den rechtlichen und technischen Aspekten der Anonymität im Internet war für mich sehr erleuchtend 😉 Die Probleme, die der CCC e.V. als Betreiber eines Anonymisierungsdienstes hat, kommen mir bekannt vor. Mit der Idee ein völlig offenes und kostenloses WLAN in Potsdam aufzubauen, stossen wir auf die gleichen Frage: Wie gehen wir damit um, wenn Nutzer in unserem Netz Straftaten begehen?

Die Haftungsfrage ist bei einem Anonymisierungsdienst und einem offenen WLAN sehr ähnlich. Dem Betreiber kann keine Täterschaft oder Teilnahme vorgeworfen werden und es gilt: Keine Haftung ohne Kenntnisnahme.

Ein Anspruch auf Verbindungsdatenherausgabe besteht nach §100g/h StPO, aber wenn keine Verbindungsdaten anfallen, kann der Anspruch nicht durchgesetzt werden. Der Provider bzw. WLAN-Betreiber kann nur das herausgeben, was an Logs angefallen ist. Ergo: nicht loggen 🙂

Die TK-Überwachung regelt §100a/b StPO. Ein Mesh-Netzwerk muss höchstwahrscheinlich als TK-Anlage angesehen werden. Allerdings muss es eine besonders schwere Straftat sein, die eine ÜBerwachungsanordnung rechtfertigt. Nur Straftaten, die in §100a aufgezählt sind (Mord, Bandenmäßiger Betrug, …) können eine Überwachungsanordnung auslösen, nicht jedoch „normale Internetstraftaten“ wie Betrug, Beleidigung, ect.

Nice to know: eine Überwachungsanordnung von einem Staatsanwalt ohne richterliche Zustimmung endet nach drei Tagen, eine richterliche Anordnung nach 90 Tagen.

Wenn der CCC e.V. Post von der Staatsanwaltschaft bekommt, gibt es ein nettes Standardschreiben als Anwort, das erklärt, warum der CCC keine Chance hat, die Täter zu ermitteln. Interessanterweise gibt sich die Polizei oft damit zufrieden, meistens brauchen sie das Schreiben nur, um den Fall zu den Akten zu legen. Ich hoffe die Folien des Vortrages landen noch im Netz, das wäre auf jeden Fall eine gute Vorlage und man kann die Argumente fast eins zu eins auf ein offenes WLAN übertragen.

Der CCC e.V. arbeitet mit den Strafverfolgungsbehörden zusammen, prüft aber die Voraussetzungen genau. Das ist ein schönes Argument gegen den Vorwurf Straftaten zu begünstigen. Ein Anonymisierungsdienst hat ständig damit zu kämpfen, aber auch wir wurden schon mit dem Argument konfrontiert, dass ein offenes WLAN Straftaten begünstigt.

Die TU-Ilmenau bietet die Video-Streams des Kongresses live und on demand an. Wie Herr C. treffend bemerkt hat man bald wirklich keinen Grund mehr selbst auf den Kongress zu gehen.

Ich bin trotzdem in ein paar Vorträge gegangen, z.B. 3G Investigations. Wirklich neues gab es nicht zu hören, außer dass UMTS scheisse langsam ist. Manche Provider leiten den Traffic durch Zwangsproxies die z.B. Bilder runterrechnen um Bandbreite zu sparen. Erst beim Reload des Bildes bekommt man das Original zu sehen. Es wurden noch Ideen vorgestellt, wie man Anwenungen betreiben kann, die vom Mobilfunkprovider blockiert werden. So werden VoiP-Verbindungen oft blockiert um den Kunden die teuren GSM-Tarife aufzuzwingen. Statt mit einem VPN die von Natur aus träge Verbindung noch weiter zu verlangsamen, wird nur der Verbindungsaufbau (das SYN-Paket) „getunnelt“, der restliche Datenverkehr fliesst ungetunnelt. So kann man die Providersperre umgehen ohne Performance einzubüßen.

Der AJAX-Vortrag bringt auch keine neuen Erkenntnisse, als nach einer halben Stunde immer noch im Urschleim herumgewühlt wird, verschwinde ich.

Wie schon im letzten Jahr ist Dan Kaminsky sehr unterhaltsam, sein Vortrag Black Ops Of TCP/IP 2005.5 ist ganz klar das Highlight des Kongresses. Als Experte für Kreativen Umgang mit DNS hat er die Anfragen des Sony-Rootkits ausgewertet. Leider gibt es nur eine ältere Version der Vortragsfolien auf seiner Seite. Bester Spruch: „When the internet goes down, people tend to notice“ 😉

Sony BMGs digitaler Hausfriedensbruch ist leider so überlaufen, dass ich mir den Vortrag nur via Telefon anhören kann. Apriko Telefon, das Dect-Netzwerk rockt einfach nur 🙂

Anonymous Data Broadcasting by Misuse of Satellite ISPs funktioniert ziemlich simpel. Man packt eine Datei irgendwo auf einen Server und downloaded diese Datei als Kunde eines Satelliten-ISPs. Der Download kann im gesamten Empfangsbereich des Satelliten mitgeschnitten werden, sofern man seine DVB-S Karte in den promiscuous mode schaltet und die MAC-Adresse des Senders benutzt.

Dieser nette Herr ärgert sich über die 25 Euro für eine Tageskarte, zählt sich nicht zur Blogosphäre und findet die Vorträge zu philosophisch 😉

Nicht im Bild: Max von Spreeblick, der sich den Vortrag von Jörg Tauss angesehen hat. Herr Tauss ist treibende Kraft hinter dem Informationsfreiheitsgesetzt und freut sich schon auf seine erste Anfrage, wenn das Gesetzt am 1.1.2006 in Kraft tritt. Mal sehen was er zum Ausschreibungsverfahren der LKW-Maut herausfindet.

„Consequences of Spam and Virus Filtering for the E-Mail System„, nebenbei mitgehackt:

SMTP genügt heutzutage nicht mehr. Filter, Virus-Scanner und Blacklisten gehören ebenfalls dazu – leider sind diese nicht standardisiert und niemand kann vorhersagen, ob eine Mail zugestellt wird oder nicht („huch, Du bist im Spam-Ordner gelandet“).

DNS Blackhole Lists sind bei Botnetzen aus Dial-Up PCs nicht mehr wirksam und können höchstens als Teil von Scoring Systemen wie Spam Assassin herangezogen werden.

Bouncing bounces aufgrund gefälschter Absenderadressen hebeln das Originalkonzept von Bounces aus. Die Mail

sollte dem klassischen Konzept entsprechend schon bei der Einlieferung abgewiesen werden.

Graylisting ist merkwürdigerweise immer noch effizient, Spammer scheinen ihre Zombies darauf (immer noch) nicht anzupassen. Probleme machen beim Graylisting kaputte MTAs, Loadbalancing beim Empfänger, Mailinglisten mit variablen Absenderadressen

(yahoogroups als prominentes Beispiel), zeitkritische Mails (z.B. ebay) und mehrstufige Relays (DMZ-Relay -> Mailserver in der Firma). Fazit: Vorsicht bei Graylisting.

SPF verhindert keinen Spam sondern nur gefälschte Absenderadressen. Wer hindert Spammer daran, selbst SPF-fähige Domains aufzusetzen.

Blockieren von Port 25 für Dialup-User um sie zu zwingen, den SMTP-Server des Providers zu benutzen. Zwingt die Benutzer den

Provider-Account für MAils zu benutzen, die User können keinen eigenen SMTP betreiben und das ganze ist natürlich komplett inkompatibel zu SPF.

„Exploring Protocols and Services in internet connected embedded devices“ ist eine eher abstrakte Anleitung für Angriffe auf IP-fähige Geräte jeder Art, der praktische Informationsgehalt ist eher gering.

VoiPhreaking (Folien) ist schon wesentlich interessanter, es gibt ganz konkrete Angriffstipps auf SIP und co. Nettes Osterei: AVM 7050 Fritzboxen können auf dem angeschlossenen Telefon die CallerID „Bier holen“ anzeigen, wenn man von einem ISDN-Telefon (oder via SIP) #96*6* sendet.

Auf Hacking OpenWRT habe ich mich sehr gefreut, aber der Vortrag von Felix ist leider recht dröge. Ich werde mir die Folien nochmal zur Brust nehmen, wenn es darum geht für das Potsdamer Meshing-Netzwerk eigene Firmware Images zu backen.

Als Höhepunkt bei Hacking into TomTom Go wird Monkey Island auf einem TomTom Go vorgeführt. Die Entwickler von Opentom.org unterhalten ein sehr kooperatives Verhältnis zum Hersteller und können schon gelegentlich eigene Wünsche anbringen. TomTom Go weicht (bis auf den USB-Bus) kaum von Standards ab und gibt ein schönes Spielzeug für Nerds her.

Update: ich habe die Daten der letzten beiden Tage zusammengefasst. Wer das selbst machen will und kismet für Klicki-Bunti hält, tippt folgendes in sein Terminal:

while (true); do iwlist eth0 scanning >> horst.txt; sleep 1; done

Zur Auswertung habe ich diese poetischen Zeilen verfasst:

egrep -e "Address" -e "ESSID" -e "Encryption" horst.txt | \ sed 's/ Cell [0-9][0-9] - Address: /#/g' | \ sed 's/ ESSID://g' | \ sed 's/ Encryption key:\(.*\)/\[\1\]/g' | \ tr '\n' ' ' | tr '#' '\n' | sort -u

Maximal waren bis zu 21 Access Points in Reichweite, auf der Strecke habe ich 768 Access Points gefunden, davon sind 31% offen. Allerdings muss dazu gesagt werden, dass auch kommerzielle Hotspots offen sind und erst durch die Infrastruktur dahinter abgesichert werden.

Die Liste ist jetzt sehr lang geworden, weil ich die MAC-Adressen mit einbezogen habe. Sonst werden alle Access Points mit der SSID „Internet“ (wie kreativ) zu einem zusammengefasst.

„22C3: Langeweile im Zug“ weiterlesen