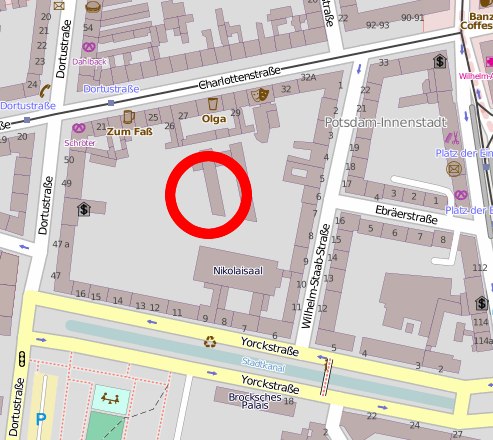

Last year we developed the Raumfeld iPhone App. The goal was to build something that could replace our native controller completely. The main design feature of the native controller is the massive volume knob. Of course we wanted to have something similar in our App, so the designer created the volume screen with a big knob, as shown in the right picture.

To create a volume control, we needed a way to detect if the user performs a rotation gesture on the knob image. There is no default UIGestureRecognizer that detects such a gesture, so we had to implement a custom gesture recognizer. It was surprisingly easy – to be honest, the hardest part was to do the math right.

To track the finger movement, we need to check for every touch event, whether it is within the defined area. The gesture is rotating, so there is a center point m, the radius a which defines the minimum distance from m and the radius b which defines the maximum distance from m. Finally we need to calculate the angle ? between the startpoint and the current finger position (relative to m).

For the first check, we calculate the distance d from the center and make sure, that a < d < b is true.

/** Calculates the distance between point1 and point 2. */

CGFloat distanceBetweenPoints(CGPoint point1, CGPoint point2)

{

CGFloat dx = point1.x - point2.x;

CGFloat dy = point1.y - point2.y;

return sqrt(dx*dx + dy*dy);

} |

/** Calculates the distance between point1 and point 2. */

CGFloat distanceBetweenPoints(CGPoint point1, CGPoint point2)

{

CGFloat dx = point1.x - point2.x;

CGFloat dy = point1.y - point2.y;

return sqrt(dx*dx + dy*dy);

}

The rotation angle is the angle between the two lines a and b. The arc tangent function atan() is the key:

/** The method is a bit too generic - in our case both lines share the same start point. */

CGFloat angleBetweenLinesInDegrees(CGPoint beginLineA,

CGPoint endLineA,

CGPoint beginLineB,

CGPoint endLineB)

{

CGFloat a = endLineA.x - beginLineA.x;

CGFloat b = endLineA.y - beginLineA.y;

CGFloat c = endLineB.x - beginLineB.x;

CGFloat d = endLineB.y - beginLineB.y;

CGFloat atanA = atan2(a, b);

CGFloat atanB = atan2(c, d);

// convert radiants to degrees

return (atanA - atanB) * 180 / M_PI;

} |

/** The method is a bit too generic - in our case both lines share the same start point. */

CGFloat angleBetweenLinesInDegrees(CGPoint beginLineA,

CGPoint endLineA,

CGPoint beginLineB,

CGPoint endLineB)

{

CGFloat a = endLineA.x - beginLineA.x;

CGFloat b = endLineA.y - beginLineA.y;

CGFloat c = endLineB.x - beginLineB.x;

CGFloat d = endLineB.y - beginLineB.y;

CGFloat atanA = atan2(a, b);

CGFloat atanB = atan2(c, d);

// convert radiants to degrees

return (atanA - atanB) * 180 / M_PI;

}

Ok, that was the hard part 🙂 To implement a custom gesture recognizer, let’s have a look at the UIGestureRecognizer API docs, especially the subclassing notes. We just need to overwrite five methods

- (void)reset;

- (void)touchesBegan:(NSSet *)touches withEvent:(UIEvent *)event;

- (void)touchesMoved:(NSSet *)touches withEvent:(UIEvent *)event;

- (void)touchesEnded:(NSSet *)touches withEvent:(UIEvent *)event;

- (void)touchesCancelled:(NSSet *)touches withEvent:(UIEvent *)event; |

- (void)reset;

- (void)touchesBegan:(NSSet *)touches withEvent:(UIEvent *)event;

- (void)touchesMoved:(NSSet *)touches withEvent:(UIEvent *)event;

- (void)touchesEnded:(NSSet *)touches withEvent:(UIEvent *)event;

- (void)touchesCancelled:(NSSet *)touches withEvent:(UIEvent *)event;

The key is touchMoved:withEvent: This method checks the distance of the touch event from the center point. If the touch is within the valid area, the angle between the start point and the current touch position is calculated. The result is sent to the delegate object of our class.

- (void)touchesMoved:(NSSet *)touches withEvent:(UIEvent *)event

{

[super touchesMoved:touches withEvent:event];

if (self.state == UIGestureRecognizerStateFailed) return;

CGPoint nowPoint = [[touches anyObject] locationInView: self.view];

CGPoint prevPoint = [[touches anyObject] previousLocationInView: self.view];

// make sure the new point is within the area

CGFloat distance = distanceBetweenPoints(midPoint, nowPoint);

if ( innerRadius < = distance

&& distance <= outerRadius)

{

// calculate rotation angle between two points

CGFloat angle = angleBetweenLinesInDegrees(midPoint, prevPoint, midPoint, nowPoint);

// fix value, if the 12 o'clock position is between prevPoint and nowPoint

if (angle > 180)

{

angle -= 360;

}

else if (angle < -180)

{

angle += 360;

}

// sum up single steps

cumulatedAngle += angle;

// call delegate

if ([target respondsToSelector: @selector(rotation:)])

{

[target rotation:angle];

}

}

else

{

// finger moved outside the area

self.state = UIGestureRecognizerStateFailed;

}

} |

- (void)touchesMoved:(NSSet *)touches withEvent:(UIEvent *)event

{

[super touchesMoved:touches withEvent:event];

if (self.state == UIGestureRecognizerStateFailed) return;

CGPoint nowPoint = [[touches anyObject] locationInView: self.view];

CGPoint prevPoint = [[touches anyObject] previousLocationInView: self.view];

// make sure the new point is within the area

CGFloat distance = distanceBetweenPoints(midPoint, nowPoint);

if ( innerRadius < = distance

&& distance <= outerRadius)

{

// calculate rotation angle between two points

CGFloat angle = angleBetweenLinesInDegrees(midPoint, prevPoint, midPoint, nowPoint);

// fix value, if the 12 o'clock position is between prevPoint and nowPoint

if (angle > 180)

{

angle -= 360;

}

else if (angle < -180)

{

angle += 360;

}

// sum up single steps

cumulatedAngle += angle;

// call delegate

if ([target respondsToSelector: @selector(rotation:)])

{

[target rotation:angle];

}

}

else

{

// finger moved outside the area

self.state = UIGestureRecognizerStateFailed;

}

}

target needs to implement some kind of protocol to allow the gesture recognizer notification of movements:

@protocol OneFingerRotationGestureRecognizerDelegate <nsobject>

@optional

/** A rotation gesture is in progress, the frist argument is the rotation-angle in degrees. */

- (void) rotation: (CGFloat) angle;

/** The gesture is finished, the first argument is the total rotation-angle. */

- (void) finalAngle: (CGFloat) angle;

@end

</nsobject> |

@protocol OneFingerRotationGestureRecognizerDelegate <nsobject>

@optional

/** A rotation gesture is in progress, the frist argument is the rotation-angle in degrees. */

- (void) rotation: (CGFloat) angle;

/** The gesture is finished, the first argument is the total rotation-angle. */

- (void) finalAngle: (CGFloat) angle;

@end

</nsobject>

And that’s the whole magic. To use the gesture recognizer, create an image of a rotating control and add a gesture recognizer to your view:

// calculate center and radius of the control

CGPoint midPoint = CGPointMake(image.frame.origin.x + image.frame.size.width / 2,

image.frame.origin.y + image.frame.size.height / 2);

CGFloat outRadius = image.frame.size.width / 2;

// outRadius / 3 is arbitrary, just choose something >> 0 to avoid strange

// effects when touching the control near of it's center

gestureRecognizer = [[OneFingerRotationGestureRecognizer alloc] initWithMidPoint: midPoint

innerRadius: outRadius / 3

outerRadius: outRadius

target: self];

[someView addGestureRecognizer: gestureRecognizer]; |

// calculate center and radius of the control

CGPoint midPoint = CGPointMake(image.frame.origin.x + image.frame.size.width / 2,

image.frame.origin.y + image.frame.size.height / 2);

CGFloat outRadius = image.frame.size.width / 2;

// outRadius / 3 is arbitrary, just choose something >> 0 to avoid strange

// effects when touching the control near of it's center

gestureRecognizer = [[OneFingerRotationGestureRecognizer alloc] initWithMidPoint: midPoint

innerRadius: outRadius / 3

outerRadius: outRadius

target: self];

[someView addGestureRecognizer: gestureRecognizer];

As soon as a gesture is detected, the delegate method is called and you can rotate the image according to the angle:

- (void) rotation: (CGFloat) angle

{

// calculate rotation angle

imageAngle += angle;

if (imageAngle > 360)

imageAngle -= 360;

else if (imageAngle < -360)

imageAngle += 360;

// rotate image and update text field

image.transform = CGAffineTransformMakeRotation(imageAngle * M_PI / 180);

textDisplay.text = [NSString stringWithFormat: @"\u03b1 = %.2f", imageAngle];

} |

- (void) rotation: (CGFloat) angle

{

// calculate rotation angle

imageAngle += angle;

if (imageAngle > 360)

imageAngle -= 360;

else if (imageAngle < -360)

imageAngle += 360;

// rotate image and update text field

image.transform = CGAffineTransformMakeRotation(imageAngle * M_PI / 180);

textDisplay.text = [NSString stringWithFormat: @"\u03b1 = %.2f", imageAngle];

}

I’ve created a sample project on github, feel free to play with. Also make sure to read Ole Begemanns article about the UX details on gesture recognition.