Die SunNetwork Conference kann man getrost als die größte Spielwiese für Bluejacking ansehen. Ich hätte nie gedacht, wie viele Leute Bluetooth an ihrem Telefon aktivieren (das mag aber auch an der hohen Headset-Dichte gelegen haben).

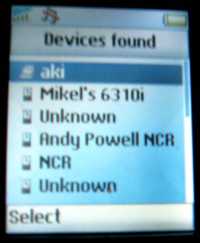

Auf der Keynote-Session waren durchschnittlich zwischen 10 und 20 Geräten in Rechweite:

Das Vollnerven anderer Leute gestaltet sich dann so: Man erstellt eine Notiz oder einen Telefonbucheintrag mit der gewünschten Botschaft und sendet sie per Bluetooth an die erreichbaren Geräte in der Umgebung. Das sorgt für wunde Finger bei entsprechend hoher Geräteanzahl in der Nachbarschaft…

Nicht alle Geräte nehmen vorbehaltlos Verbindungen an, es ist aber schwer herauszufinden, welche Geräte sich hinter den Beschreibungen verbergen, so lange die User nicht einen aussagekräftigen Namen vergeben (viele benutzen aber den Gerätenamen). Ich habe oft Geräte gefunden, die als name ‚unknown‘ tragen, wahrscheinlich waren einige davon Headsets, zumal diese eher selten Verbindungen annahmen.

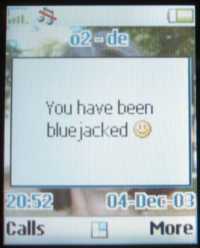

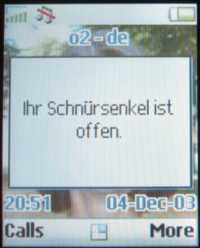

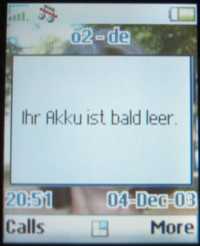

Das ‚Opfer‘ bekommt dann die Notiz direkt auf das Telefon gebeamt:

Das klingt jetzt nach Spielkram und Nerv-Faktor, ich bitte aber mal zu bedenken, was passiert, wenn man mit einem Bluetooth-Dongle und einem Subnotebook bewaffnet eine solche Veranstaltung besucht. Das Suchen nach Geräten und das Versenden von Nachrichten kann man sehr schön automatisieren, auf einer IT-Veranstaltung fällt ein Notebook mehr oder weniger auch nicht auf.

Ich denk …. „Wichtige Warnung der Messeleitung: das Tafelwasser enthält LSD!“. … nein, das denke ich besser nicht zu Ende 😉

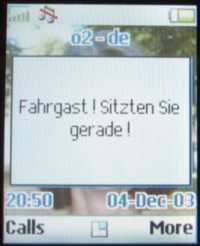

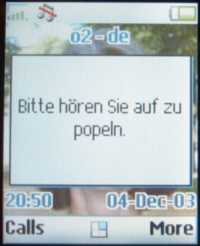

Auf der Heimfahrt habe ich „routinemäßig“ nach Geräten gesucht und sogar eins gefunden. Der arme Mitreisende musste dann meine merkwürdigen Botschaften ertragen…

|

|

|

|

Bahn fahren macht wieder Spaß =:-)

Nachtrag: es scheint echt von den Geräten abhängig zu sein, wie die Nachricht beim Opfer ankommt. Die ’sicherste‘ Methode ist es, einen Telefonbucheintrag zu senden, da dieser garantiert auf dem Display des Opfers erscheint. Notizen von T610 zu T610 z.B. werden einfach im Hintergrund gespeichert – wenn der Nutzer also nicht danach sucht, sieht er die Nachricht ggf. nicht.